AzureAD参加後に、Intuneに自動MDM登録&Defender for EndPointに自動オンボード する環境を作ってみたのでその環境作成手順を備忘で記載します。

因みに今回の手順でAzureAD参加させたのはWin11端末だがWin10の場合も同様の手順となります。

➀:Intuneへの自動MDM登録環境作成

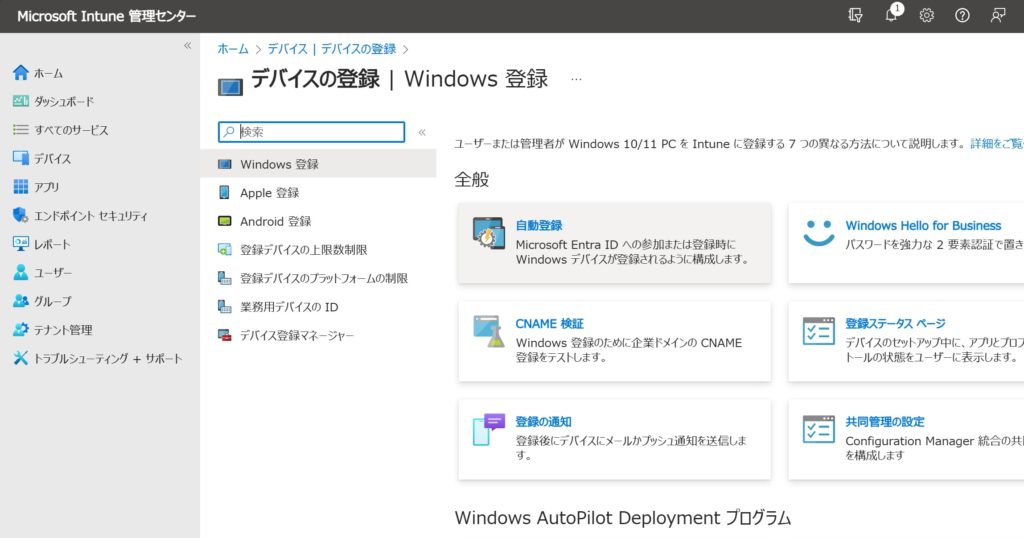

➀-1:Intune管理センターにサインインして、左メニューから「デバイス」>「デバイスの登録」をクリックする。

➀-2:「WIndows登録」>「自動登録」をクリックする

➀-3:「MDMユーザースコープ」で「すべて」を選択して。「保存」をクリックする。

※本設定で、全ユーザーにMDMの自動登録が許可されるようになる。ユーザーがWin11端末をAzureAD参加させたタイミングでIntuneにも自動で端末がMDM登録されるようになる。

➁:オンボード用のデバイスグループを作成する。

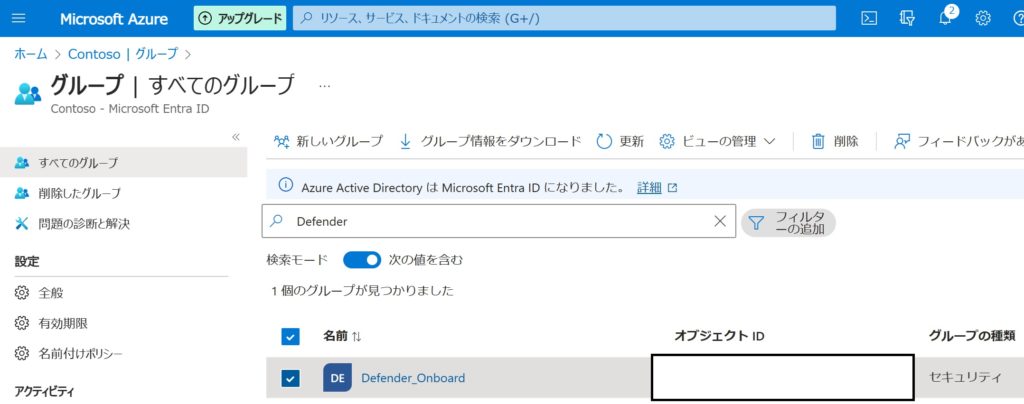

➁-1:後の手順で、Defender for EndPointへのオンボードを実行するためのポリシーを作成しますが、同ポリシーを割り当てるためのデバイスグループをAzurePortalから作成します。

具体的な手順は割愛しますが、今回は、AzureAD参加するWin11端末のホスト名の一部の文字列が含まれる場合、AzureAD参加後に自動でWin11端末がグループ登録されるような「Defender_Onboard」という名前の動的セキュリティグループ(デバイスグループ)を作成しています。

③:オンボード用のポリシー作成

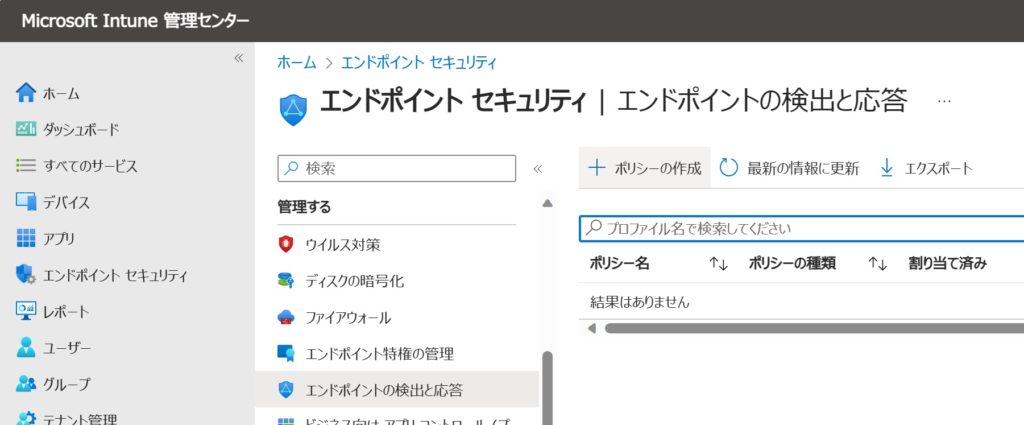

③-1:Intune管理センターにサインインし、「エンドポイントセキュリティ」>「エンドポイントの検出と応答」>「ポリシーの作成」をクリックする。

その後、表示されるメニューで以下のパラメータを選択し、「作成」をクリックする。

プラットフォーム:Windows10、Windows11、WindowsServer

プロファイル:エンドポイントの検出と応答

③-2:プロファイルの作成画面で任意の「名前」を入力し、「次へ」をクリック。

※今回は「Defender_Detection_and_Response」という名前を入力

③-3:「コネクタから自動」を選択して「次へ」

③-4:「スコープタグ」は既定値のまま次へ

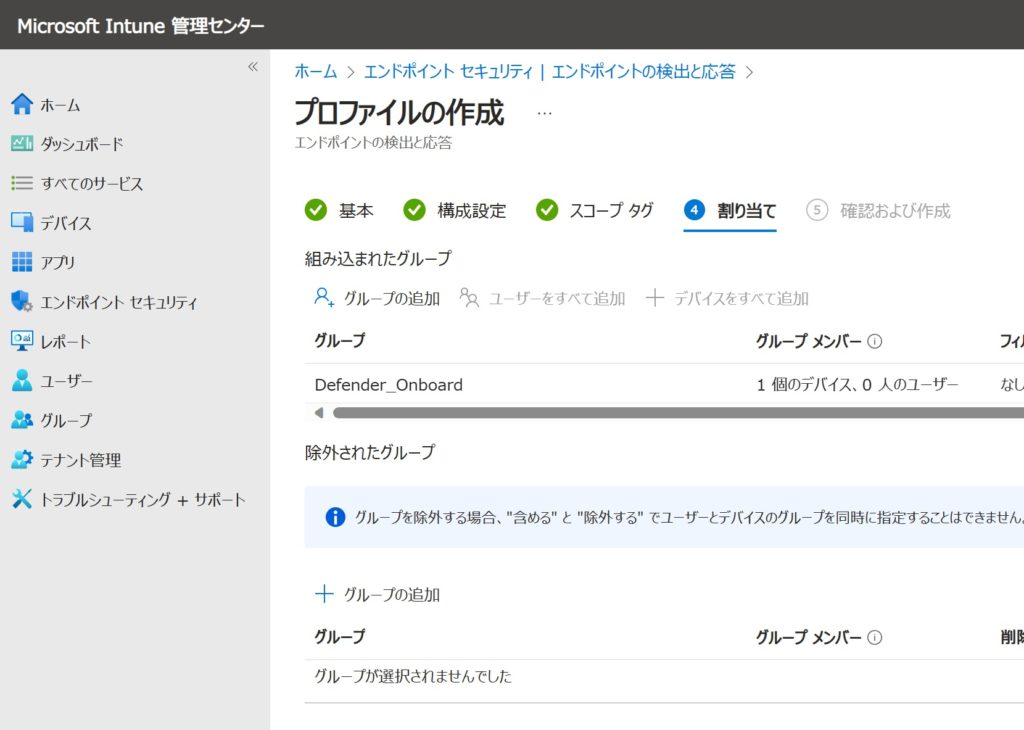

③-5:「グループの追加」から先ほど作成したデバイスグループを追加して、「次へ」をクリック。

③-5:「作成」をクリックして、プロファイルの作成完了を待つ。

④:Defender for EndPointとIntuneとの連携設定

④-1:Microsoft Defenderの管理ポータルから「ホーム」>「Microsoft Defender XDR」の「新しい機能を有効にする」をクリックする。

④-2:「新しいデータ領域を準備しています」画面が表示されるのでしばらく待つ。

④-3:「設定」>「エンドポイント」をクリックする。

④-4:「Microsoft Intune接続」を「オン」にする

以上の手順をもって、

AzureAD参加→Intuneへの自動登録→Defender for EndPoint への自動オンボード

の環境の出来上がりです。

⑤:その他

本記事のタイトルと関係ないですが、Defender for EndPointで検知されたデバイスリスクをコンプライアンスポリシーで判定するためにはIntune管理センターから以下画像の設定が必要になります(参考情報)。

コメント